Nach mehreren Warnungen und zwischenzeitlich publik gewordenen Angriffen hat Palo Alto nun Patches für eine seit Anfang November bekannte Lücke in seinem Betriebssystem PAN-OS herausgegeben. Zudem teilt der Firewallhersteller mit, dass es sich bei dem zum Codeschmuggel genutzten Softwarefehler tatsächlich um zwei handelt: Zunächst können sich Angreifer an der Anmeldung vorbeimogeln und dann dem Gerät eigenen Programmcode unterschieben.

Anzeige

Der in Untergrundforen kursierende Exploit macht sich offenbar beide Lücken nacheinander zunutze. Die Umgehung der Anmeldung ermöglicht der mit CVE-2024-0012 bezeichnete Fehler (CVSS 9,3, kritisch), er verschafft einem anonymen Angreifer über das Netz Administratorprivilegien. Mithilfe des zweiten Bugs, CVE-2024-9474 (CVSS 6,9, mittel) schmuggeln Cracker dann eigenen Code ein – in bekannt gewordenen Angriffen war das eine Webshell zur Ausführung beliebiger Systemkommandos. Beide Lücken klaffen in der Web-Verwaltungsoberfläche von PAN-OS.

Palo Alto hat mittlerweile zwei separate Sicherheitshinweise für die Lücken CVE-2024-0012 (Codeschmuggel) und CVE-2024-9474 (Rechteausweitung) veröffentlicht. Die betroffenen Versionen von PAN-OS sind in beiden Fällen 10.1, 10.2, 11.0, 11.1 und 11.2 in allen Ausgaben.

Die Patches tragen die Versionsnummern

11.2.4-h1,11.1.5-h111.0.6-h110.2.12-h2 und10.1.14-h6Administratoren betroffener Geräte sollten die Flicken schnellstmöglich einspielen. Zudem gilt weiter, dass Verwaltungsoberflächen nicht über das Internet erreichbar sein sollen, wie Palo Alto bereits im ursprünglichen Sicherheitshinweis mahnte.

Anzeige

Die Sicherheitslücken in PAN-OS haben auch die Aufmerksamkeit der CISA erregt. Da seit Anfang November ein Exploit im Untergrund kursiert, haben es sowohl CVE-2024-0012 als auch CVE-2024-9474 in den Katalog der "Known Exploited Vulnerabilities" (etwa: bekanntermaßen ausgenutzte Schwachstellen) geschafft.

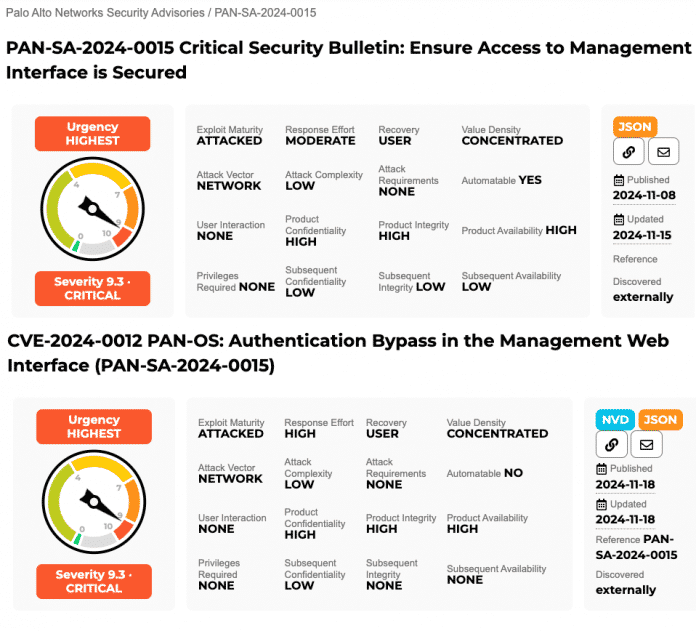

Beim Blick auf den Sicherheitshinweis mit der Nummer PAN-SA-2024-0015 fällt auf: Dieser ist angeblich am 18. November erschienen und wurde am selben Tag aktualisiert. Das ist jedoch falsch: Tatsächlich stammt PAN-SA-2024-0015 vom 8. November dieses Jahres und wurde lediglich neu gefasst, wie ein Vergleich mit archivierten Kopien beweist. Das erweckt Misstrauen, wirkt es doch wie eine Taktik, um die tatsächliche Reaktionszeit des Herstellers zu verschleiern.

Palo-Alto versteckt das wahre Alter der Sicherheitslücke: Oben der Stand vom Morgen des 18. November, unten derselbe Sicherheitshinweis am 19. November.

(Bild: heise security / cku)

Zudem widerspricht der Hersteller sich bei der Herkunft der Sicherheitslücken: Heißt es im Kopf des Artikels noch, sie seien "extern entdeckt worden", dankt Palo Alto im unteren Teil dem eigenen "Deep Product Security Research Team", das die Lücke entdeckt habe.

Auch die unternehmenseigenen Sicherheitsforscher von "Unit 42" haben ihre Ergebnisse vorgelegt, die jedoch wenig Mehrwert bieten. Am frühen Dienstagmorgen enthielt der Bericht lediglich einige zusätzliche IP-Adressen verschiedener VPN-Anbieter als "Indicators of Compromise" sowie Kontaktinformationen für Betroffene. Eine Zuordnung zu einem bekannten Akteur (APT) und klare Hinweise auf das Vorgehen der Angreifer bleibt Unit 42 schuldig.

(

Kommentare