Zum Wochenende wurde die "Operation Endgame 2.0" bekannt, eine Aktion internationaler Strafermittler gegen Malware-Ersteller und -Verteiler. Die Strafverfolgungsbehörden beschlagnahmten Domains und verhafteten Verdächtige – und erlangten Zugriff auf viele Millionen E-Mail-Adressen und Passwörter von Opfern.

Die Behörden haben diese Daten nun dem Have-I-Been-Pwned-Projekt (HIBP) zukommen lassen. Dessen Betreiber Troy Hunt hat insgesamt 15,3 Millionen E-Mail-Adressen sowie 43,8 Millionen Passwörter von Opfern dem Datenfundus von HIBP hinzugefügt, wie er in einem Datenleck-Eintrag dazu schreibt.

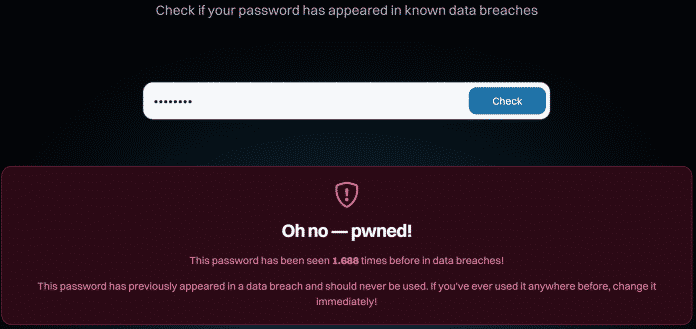

Das Have-I-Been-Pwned-Projekt bietet die Suche nach der eigenen E-Mail-Adresse an und liefert zurück, ob und wenn ja, bei welchen Datenlecks die E-Mail-Adresse auftauchte. Die Zugangsdaten zu betroffenen Konten sollten Betroffene schleunigst ändern. Zudem lässt sich bei HIBP auch prüfen, ob Passwörter in den Datenlecks aufgetaucht sind.

Auch Passwörter lassen sich prüfen – das hier gesuchte taucht tausende Male in Datenlecks auf.

(Bild: Screenshot / dmk)

Da Cyberkriminelle derartige Passwörter zusammen mit beliebigen E-Mail-Adressen und Zugangsdaten durchtesten, sollte bei einem Fund das Passwort bei dem eingesetzten Dienst unbedingt geändert werden.

Bei der "Operation Endgame 2.0" haben auch deutsche Sicherheitsbehörden den kriminellen Drahtziehern einen empfindlichen Schlag versetzt. Das BKA und die Generalstaatsanwaltschaft Frankfurt am Main haben allein hierzulande 50 Server vom Netz genommen und 650 Domains abgedreht, die nicht mehr unter der Kontrolle der Cyberkriminellen stehen. Derzeit werden noch Mitglieder der kriminellen Banden hinter Trickbot und Qakbot gesucht, allesamt russische Staatsbürger.

Außerdem konnten die Strafermittler die Kryptobörsen der Täter um Bitcoin im Wert von umgerechnet 3,5 Millionen Euro erleichtern. Die Kontrolle über insgesamt 300 Server konnten sie den Kriminellen zudem entziehen. Die Ermittlungen bei der Aktion konzentrieren sich auf die Hinterleute zu den Droppern Bumblebee, DanaBot, HijackLoader, Latrodectus, Qakbot, Trickbot und Warmcookie. Diese Dropper laden weitere Malware wie Ransomware nach.

(

Sie haben heise+ bereits abonniert? Hier anmelden.

Oder benötigen Sie mehr Informationen zum heise+ Abo

Kommentare