Eine Sicherheitslücke im populären FTP-Server ProFTPD können Angreifer missbrauchen, um ihre Rechte in verwundbaren Systemen auszuweiten. Die Entwickler haben einen Quellcode-Patch bereitgestellt, der den Fehler korrigiert.

Anzeige

Die Schwachstellenbeschreibung im CVE-Eintrag CVE-2024-48651 lautet, dass mod_sql keine sogenannten Supplemental Groups bereitstellt. Dadurch erben Nutzer die Supplemental Group mit der GID 0. Das haben Nutzer im Debian Bugtracker gemeldet und im Github-Repository von ProFTPD diskutiert – durch die Schwachstelle war demnach root-Zugriff möglich, wenn ProFTPD zusammen mit mod_sql genutzt wird. Betroffen ist ProFTPD 1.3.8b vor Commit cec01cc. In ProFTPD 1.3.5 hingegen erben Nutzer in der gleichen Situation Supplemental Group nogroup, was lediglich minimale Risiken für die Sicherheit impliziere. Das CERT-Bund des BSI stuft die Sicherheitslücke mit einem CVSS-Wert von 8.8 als hohes Risiko ein.

Wer den ProFTPD-Dienst einsetzt, sollte daher unbedingt nach aktualisierten Paketen Ausschau halten. Die ProFTPD-Webseite – sie unterstützt tatsächlich lediglich http – verweist noch auf die Version 1.3.9rc2 aus dem Dezember 2023. Im Github-Repository haben die Quelltexte jedoch vor zwei Wochen einen Flicken erhalten, der die Schwachstelle ausbessert.

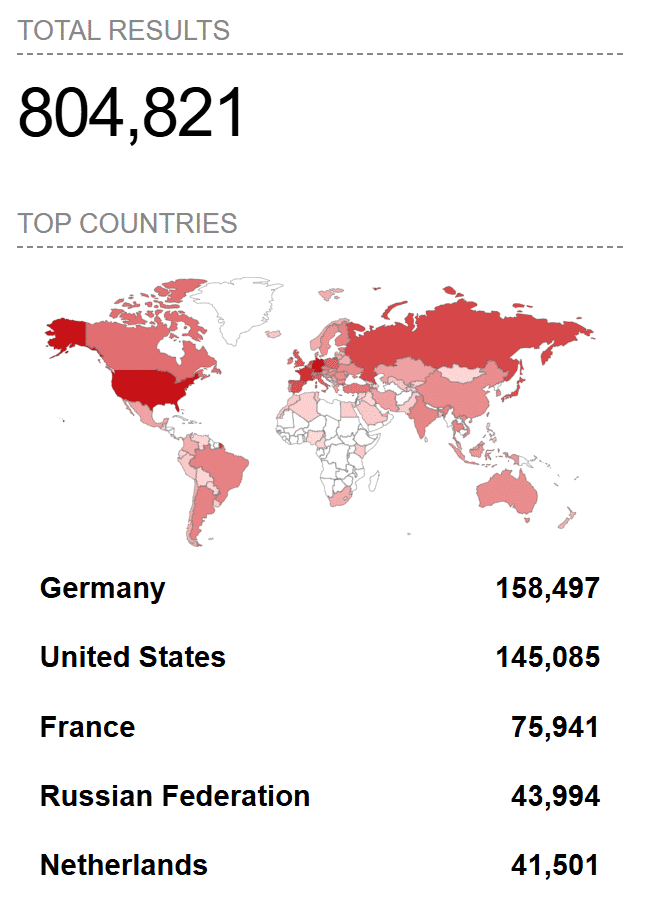

Die meisten Webbrowser unterstützen FTP inzwischen nicht mehr, weshalb die Sichtbarkeit davon deutlich geringer wird. Eine Suche in der Shodan-Datenbank bringt jedoch eine noch sehr weite Verbreitung zum Vorschein.

Die globale Verteilung gefundener ProFTPD-Server zeigt Deutschland auf Platz 1.

(Bild: sh0dan)

Mehr als 800.000 Server weltweit nutzen demnach ProFTPD, wobei die meisten in Deutschland stehen – derzeit rund 158.500. In den USA findet Shodan 145.000 Server, Frankreich folgt schließlich mit etwa 75.000 Instanzen. Unklar ist, wie viele davon tatsächlich für die hochriskante Schwachstelle verwundbar sind. IT-Verantwortliche mit ProFTPD-Instanzen sollten jedoch prüfen, ob es in den letzten zwei Wochen ein aktualisiertes Paket für ihre eingesetzte Distribution gab oder gegebenenfalls den Server aus aktuellen Quellen neu compilieren.

Anzeige

Solche Datentransferlösungen sind selten sichtbar, kommen aber sehr häufig zum Einsatz. Sie sind für Kriminelle lohnende Angriffsziele. So hat die Cybergang Cl0p im vergangenen Jahr Sicherheitslücken in MOVEit Transfer missbraucht, um unter anderem sensible Daten von Unternehmen und Organisationen zu stehlen und diese damit zu erpressen.

(

Kommentare