"Sei nicht kriminell, Kriminalität ist schlecht, Umarmungen und Küsse aus Prag" – so empfingen mehrere der Darknet-Seiten der LockBit-Ransomware Besucher am 7. Mai 2025. Offenbar hatten Unbekannte sich Zugang zu den Servern verschafft und eine Kopie der Datenbank gezogen. Die steht nun im Netz, während sich der LockBit-Kundendienst um Schadensbegrenzung bemüht.

In einer knapp 26 MByte großen Datei namens paneldb_dump.sql finden sich allerlei Details der Cybercrime-Operation, darunter knapp 60.000 Bitcoin-Adressen, Tausende Chatnachrichten mit Opfern der Ransomware und Konfigurationen für den "Locker", also die Ransomware selbst.

Anhand des Zeitstempels lässt sich das Datum des Lecks eingrenzen – alle Nachrichten tragen Datumsmarken zwischen dem 19. Dezember 2024 und dem 29. April 2025. Hinter dem Angriff stecken möglicherweise dieselben Personen, die eine andere Ransomware-Gruppierung namens Everest vor einem Monat mit einem sehr ähnlichen Defacement bedachten.

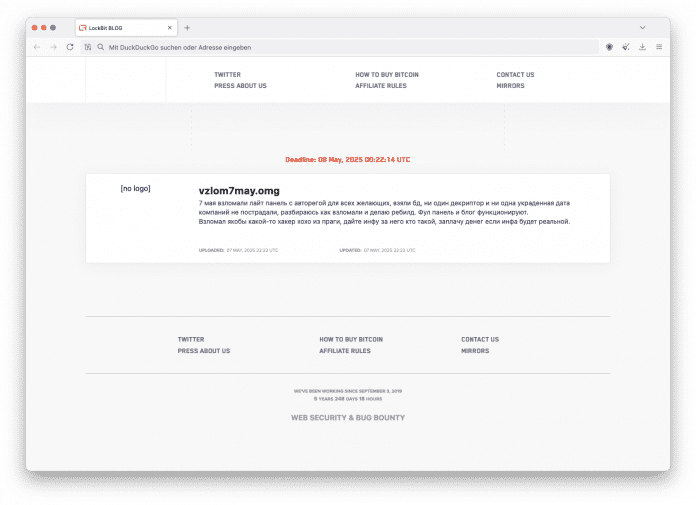

"Hack am 7. Mai - OMG" - so ist die Stellungnahme von LockBitSupp betitelt

(Bild: Screenshot / cku)

In einem kurzen Statement auf dem LockBit-Blog bestätigen die Betreiber des "Ransomware-as-a-Service"-Programms den Angriff. Auch in einem qTox-Gespräch, das auf X kursiert, gibt "LockBitSupp" das Leck zu. Der Quellcode der Ransomware und die gestohlenen Daten der Opfer seien jedoch nicht betroffen, lediglich Chats und Bitcoin-Adressen hätten die Angreifer erbeutet. Man arbeite am Wiederaufbau.

Wie die Angreifer ins System gekommen sein mögen, ist unklar. Der übernommene Server lief jedoch Ende April 2025 mit einer veralteten PHP-Version (PHP 8.1.2-1ubuntu2.19), die mehrere Sicherheitslücken hatte. Bereits bei der "Operation Cronos" internationaler Strafverfolger gegen LockBit war eine Lücke in der Skriptsprache das Einfallstor für die Kriminalisten gewesen.

(

Kommentare